Préface

GNU/Linux est un système d’exploitation libre fonctionnant sur la base d’un noyau Linux, également appelé kernel Linux.

Linux est une implémentation libre du système UNIX et respecte les spécifications POSIX.

GNU/Linux est généralement distribué dans un ensemble cohérent de logiciels, assemblés autour du noyau Linux et prêt à être installé. Cet ensemble porte le nom de “Distribution”.

-

La plus ancienne des distributions est la distribution Slackware.

-

Les plus connues et utilisées sont les distributions Debian, RedHat et Arch, et servent de base pour d’autres distributions comme Ubuntu, CentOS, Fedora, Mageia ou Manjaro.

Chaque distribution présente des particularités et peut être développée pour répondre à des besoins très précis :

-

services d’infrastructure ;

-

pare-feu ;

-

serveur multimédia ;

-

serveur de stockage ;

-

etc.

La distribution présentée dans ces pages est la CentOS, qui est le pendant gratuit de la distribution RedHat. La distribution CentOS est particulièrement adaptée pour un usage sur des serveurs d’entreprises.

Crédits

Ce support de cours a été rédigé par les formateurs :

-

Patrick Finet ;

-

Antoine Le Morvan ;

-

Xavier Sauvignon ;

-

Nicolas Kovacs.

Licence

Formatux propose des supports de cours Linux libres de droits à destination des formateurs ou des personnes désireuses d’apprendre à administrer un système Linux en autodidacte.

Les supports de Formatux sont publiés sous licence Creative Commons-BY-SA et sous licence Art Libre. Vous êtes ainsi libre de copier, de diffuser et de transformer librement les œuvres dans le respect des droits de l’auteur.

BY : Paternité. Vous devez citer le nom de l’auteur original.

SA : Partage des Conditions Initiales à l’Identique.

-

Licence Creative Commons-BY-SA : https://creativecommons.org/licenses/by-sa/3.0/fr/

-

Licence Art Libre : http://artlibre.org/

Les documents de Formatux et leurs sources sont librement téléchargeables sur framagit :

Vous y trouverez la dernière version de ce document.

A partir des sources, vous pouvez générer votre support de formation personnalisé. Nous vous recommandons le logiciel AsciidocFX téléchargeable ici : http://asciidocfx.com/

Gestion des versions

| Version | Date | Observations |

|---|---|---|

1.0 |

Avril 2017 |

Version initiale. |

Introduction

Qu’est-ce qu’un système d’exploitation ?

Linux est un système d’exploitation.

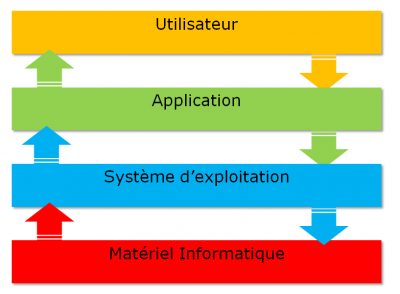

Un système d’exploitation est un ensemble de programmes permettant la gestion des ressources disponibles d’un ordinateur.

Parmi cette gestion des ressources, le système d’exploitation est amené à :

-

Gérer la mémoire physique ou virtuelle.

-

La mémoire physique est composée des barrettes de mémoires vives et de la mémoire cache du processeur, qui sert pour l’exécution des programmes.

-

La mémoire virtuelle est un emplacement sur le disque dur (la partition swap) qui permet de décharger la mémoire physique et de sauvegarder l’état en cours du système durant l’arrêt électrique de l’ordinateur (hibernation du système).

-

-

Intercepter les accès aux périphériques. Les logiciels ne sont que très rarement autorisés à accéder directement au matériel (à l’exception des cartes graphiques pour des besoins très spécifiques).

-

Offrir aux applications une gestion correcte des tâches. Le système d’exploitation est responsable de l’ordonnancement des processus pour l’occupation du processeur.

-

Protéger les fichiers contre tout accès non autorisé.

-

Collecter les informations sur les programmes utilisés ou en cours d’utilisation.

Généralités UNIX - GNU/Linux

Historique

UNIX

-

De 1964 à 1968 : MULTICS (MULTiplexed Information and Computing Service) est développé pour le compte du MIT, des laboratoires Bell Labs (AT&T) et de General Electric.

-

1969 : Après le retrait de Bell (1969) puis de General Electric du projet, deux développeurs (Ken Thompson et Dennis Ritchie), rejoints plus tard par Brian Kernighan, jugeant MULTICS trop complexe, lancent le développement d’UNIX (UNiplexed Information and Computing Service). À l’origine développé en assembleur, les concepteurs d’UNIX ont développé le langage B puis le langage C (1971) et totalement réécrit UNIX. Ayant été développé en 1970, la date de référence des systèmes UNIX/Linux est toujours fixée au 01 janvier 1970.

Le langage C fait toujours partie des langages de programmation les plus populaires aujourd’hui ! Langage de bas niveau, proche du matériel, il permet l’adaptation du système d’exploitation à toute architecture machine disposant d’un compilateur C.

UNIX est un système d’exploitation ouvert et évolutif ayant joué un rôle primordial dans l’histoire de l’informatique. Il a servi de base pour de nombreux autres systèmes : Linux, BSD, Mac OSX, etc.

UNIX est toujours d’actualité (HP-UX, AIX, Solaris, etc.)

Minix

-

1987 : Minix. A.S. Tanenbaum développe MINIX, un UNIX simplifié, pour enseigner les systèmes d’exploitation de façon simple. M. Tanenbaum rend disponible les sources de son système d’exploitation.

Linux

-

1991 : Linux. Un étudiant finlandais, Linus Torvalds, crée un système d’exploitation dédié à son ordinateur personnel et le nomme Linux. Il publie sa première version 0.02, sur le forum de discussion Usenet et d’autres développeurs viennent ainsi l’aider à améliorer son système. Le terme Linux est un jeu de mot entre le prénom du fondateur, Linus, et UNIX.

-

1993 : La distribution Debian est créée. Debian est une distribution non commerciale a gestion associative. À l’origine développée pour une utilisation sur des serveurs, elle est particulièrement bien adaptée à ce rôle, mais elle se veut être un système universel et donc utilisable également sur un ordinateur personnel. Debian est utilisée comme base pour de nombreuses autres distributions, comme Mint ou Ubuntu.

-

1994 : La distribution commerciale RedHat est créée par la société RedHat, qui est aujourd’hui le premier distributeur du système d’exploitation GNU/Linux. RedHat soutient la version communautaire Fedora et depuis peu la distribution libre CentOS.

-

1997 : L’environnement de bureau KDE est créé. Il est basé sur la bibliothèque de composants Qt et sur le langage de développement C++.

-

1999 : L’environnement de bureau Gnome est créé. Il est quant à lui basé sur la bibliothèque de composants GTK+.

-

2002 : La distribution Arch est créée. Sa particularité est d’être diffusée en Rolling Release (mise à jour en continue).

-

2004 : Ubuntu est créée par la société Canonical (Mark Shuttleworth). Elle se base sur Debian, mais regroupe des logiciels libres et privateurs.

Parts de marché

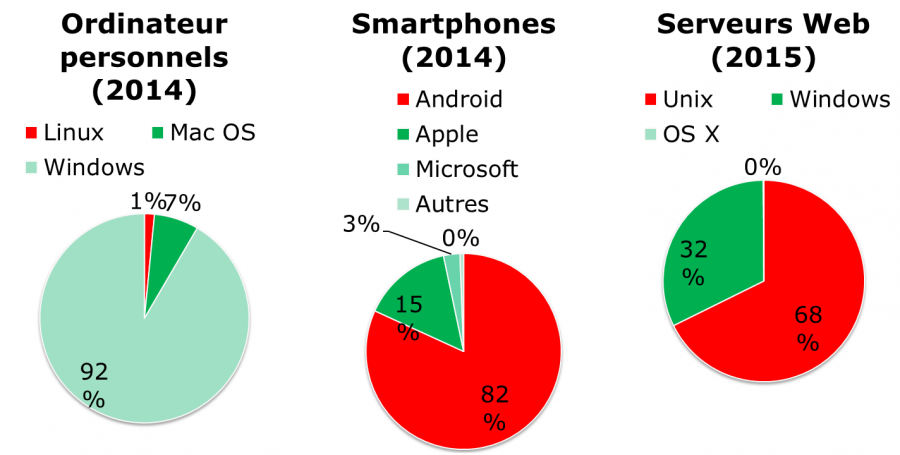

Linux est finalement encore peu connu du grand public, alors que ce dernier l’utilise régulièrement. En effet, Linux se cache dans les smartphones, les téléviseurs, les box internet, etc. Presque 70% des pages web servies dans le monde le sont par un serveur Linux ou UNIX !

Linux équipe un peu plus d'1,5% des ordinateurs personnels mais plus de 82% des smartphones. Android étant un système d’exploitation dont le kernel est un Linux.

Architecture

-

Le noyau (ou kernel) est le premier composant logiciel.

-

Il est le cœur du système UNIX.

-

C’est lui qui gère les ressources matérielles du système.

-

Les autres composants logiciels passent obligatoirement par lui pour accéder au matériel.

-

-

Le Shell est un utilitaire qui interprète les commandes de l’utilisateur et assure leur exécution.

-

Principaux shell : Bourne shell, C shell, Korn shell et Bourne Again shell (bash).

-

-

Les applications regroupent les programmes utilisateurs comme :

-

le navigateur internet ;

-

le traitement de texte ;

-

…

-

Multitâche

Linux fait partie de la famille des systèmes d’exploitation à temps partagé. Il partage le temps d’utilisation processus entre plusieurs programmes, passant de l’un à l’autre de façon transparente pour l’utilisateur. Cela implique :

-

exécution simultanée de plusieurs programmes ;

-

distribution du temps CPU par l’ordonnanceur ;

-

réduction des problèmes dus à une application défaillante ;

-

diminution des performances lorsqu’il y a trop de programmes lancés.

Multiutilisateurs

La finalité de Multics était de permettre à plusieurs utilisateurs de travailler à partir de plusieurs terminaux (écran et clavier) sur un seul ordinateur (très coûteux à l’époque). Linux étant un descendant de ce système d’exploitation, il a gardé cette capacité à pouvoir fonctionner avec plusieurs utilisateurs simultanément et en toute indépendance, chacun ayant son compte utilisateur, son espace de mémoire et ses droits d’accès aux fichiers et aux logiciels.

Multiprocesseur

Linux est capable de travailler avec des ordinateurs multiprocesseurs ou avec des processeurs multicœurs.

Multiplateforme

Linux est écrit en langage de haut niveau pouvant s’adapter à différents types de plate-formes lors de la compilation. Il fonctionne donc sur :

-

les ordinateurs des particuliers (le PC ou l’ordinateur portable) ;

-

les serveurs (données, applications,…) ;

-

les ordinateurs portables (les smartphones ou les tablettes) ;

-

les systèmes embarqués (ordinateur de voiture) ;

-

les éléments actifs des réseaux (routeurs, commutateurs) ;

-

les appareils ménagers (téléviseurs, réfrigérateurs,…).

Ouvert

Linux se base sur des standards reconnus (posix, TCP/IP, NFS, Samba …) permettant de partager des données et des services avec d’autres systèmes d’applications.

La philosophie UNIX

-

Tout est fichier.

-

Portabilité.

-

Ne faire qu’une seule chose et la faire bien.

-

KISS : Keep It Simple and Stupid.

-

“UNIX est simple, il faut juste être un génie pour comprendre sa simplicité” (Dennis Ritchie)

-

“UNIX est convivial. Cependant UNIX ne précise pas vraiment avec qui.” (Steven King)

Les distributions GNU/LINUX

Une distribution Linux est un ensemble cohérent de logiciels assemblés autour du noyau Linux et prêt à être installé. Il existe des distributions associatives ou communautaires (Debian, CentOS) ou commerciales (RedHat, Ubuntu).

Chaque distribution propose un ou plusieurs environnements de bureau, fournit un ensemble de logiciels pré-installés et une logithèque de logiciels supplémentaires. Des options de configuration (options du noyau ou des services par exemple) sont propres à chacune.

Ce principe permet d’avoir des distributions orientées débutants (Ubuntu, Linux Mint …) ou d’une approche plus complexe (Gentoo, Arch), destinées à faire du serveur (Debian, RedHat, …) ou dédiées à des postes de travail.

Les environnements de bureaux

Les environnements graphiques sont nombreux : Gnome, KDE, LXDE, XFCE, etc. Il y en a pour tous les goûts, et leurs ergonomies n’ont pas à rougir de ce que l’on peut retrouver sur les systèmes Microsoft ou Apple !

Alors pourquoi si peu d’engouement pour Linux, alors qu’il n'existe pas (ou presque pas) de virus pour ce système ? Parce que tous les éditeurs (Adobe) ou constructeur (NVidia) ne jouent pas le jeu du libre et ne fournissent pas de version de leurs logiciels ou de leurs drivers pour GNU/Linux. Trop peu de jeux également sont (mais plus pour longtemps) distribués sous Linux.

La donne changera-t-elle avec l’arrivée de la steam-box qui fonctionne elle aussi sous Linux ?

L’environnement de bureau Gnome 3 n’utilise plus le concept de Bureau mais celui de Gnome Shell (à ne pas confondre avec le shell de la ligne de commande). Il sert à la fois de bureau, de tableau de bord, de zone de notification et de sélecteur de fenêtre. L’environnement de bureau Gnome se base sur la bibliothèque de composants GTK+.

L’environnement de bureau KDE se base sur la bibliothèque de composants Qt.

Il est traditionnellement plus conseillé aux utilisateurs venant d’un monde Windows.

Libre / Open source

Un utilisateur de système d’exploitation Microsoft ou Mac doit s’affranchir d’une licence d’utilisation du système d’exploitation. Cette licence a un coût, même s’il est généralement transparent (le prix de la licence étant inclus dans le prix de l’ordinateur).

Dans le monde GNU/Linux, le mouvement du Libre permet de fournir des distributions gratuites.

Libre ne veut pas dire gratuit !

Open source : les codes sources sont disponibles, il est donc possible de les consulter, de les modifier et de le diffuser.

Licence GPL (General Public License)

La Licence GPL garantit à l’auteur d’un logiciel sa propriété intellectuelle, mais autorise la modification, la rediffusion ou la revente de logiciels par des tiers, sous condition que les codes sources soient fournis avec le logiciel. La licence GPL est la licence issue du projet GNU (GNU is Not UNIX), projet déterminant dans la création de Linux.

Elle implique :

-

la liberté d’exécuter le programme, pour tous les usages ;

-

la liberté d’étudier le fonctionnement du programme et de l’adapter aux besoins ;

-

la liberté de redistribuer des copies ;

-

la liberté d’améliorer le programme et de publier vos améliorations, pour en faire profiter toute la communauté.

Par contre, même des produits sous licences GPL peuvent être payants. Ce n’est pas le produit en lui-même mais la garantie qu’une équipe de développeurs continue à travailler dessus pour le faire évoluer et dépanner les erreurs, voire fournir un soutien aux utilisateurs.

Les domaines d’emploi

Une distribution Linux excelle pour :

-

Un serveur : HTTP, messagerie, groupware, partage de fichiers, etc.

-

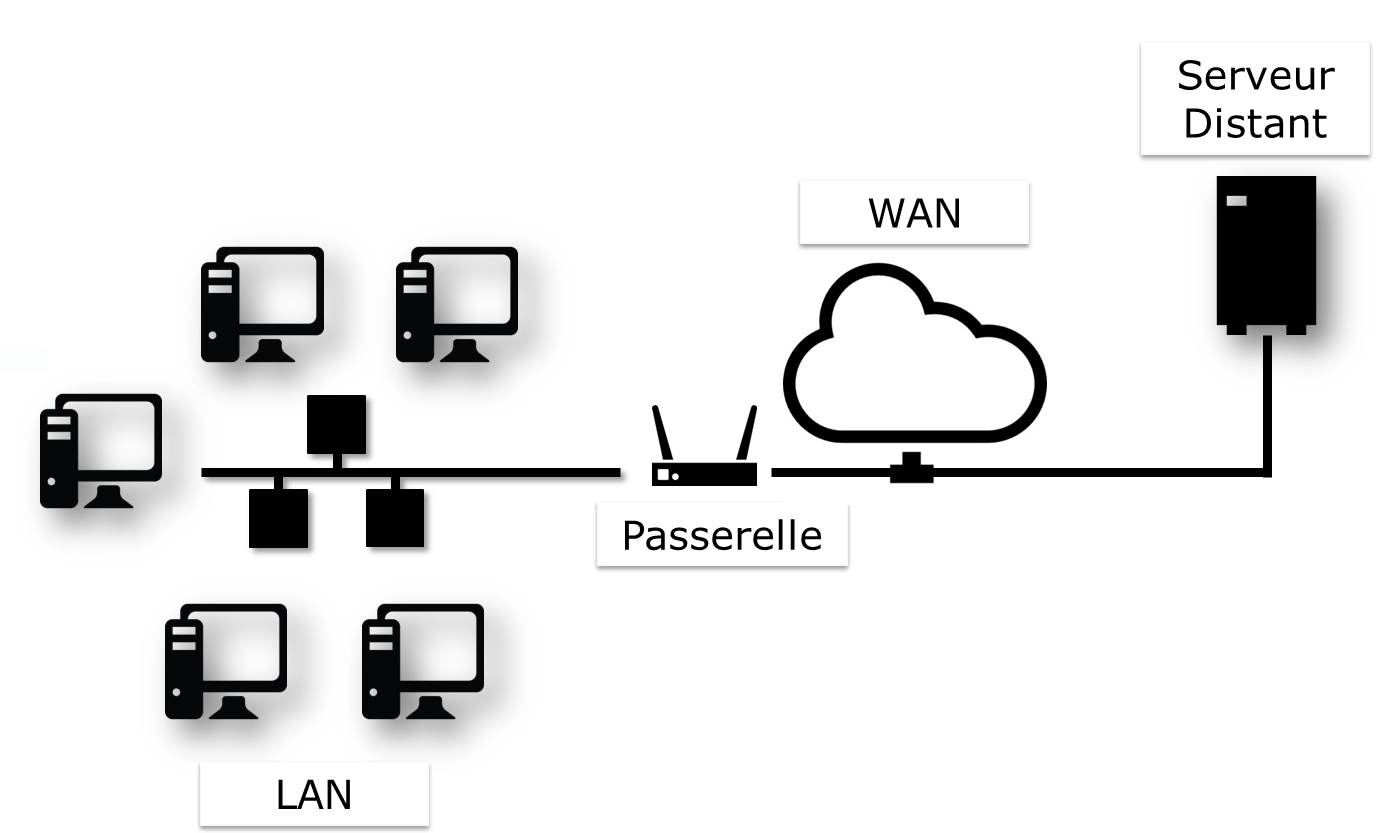

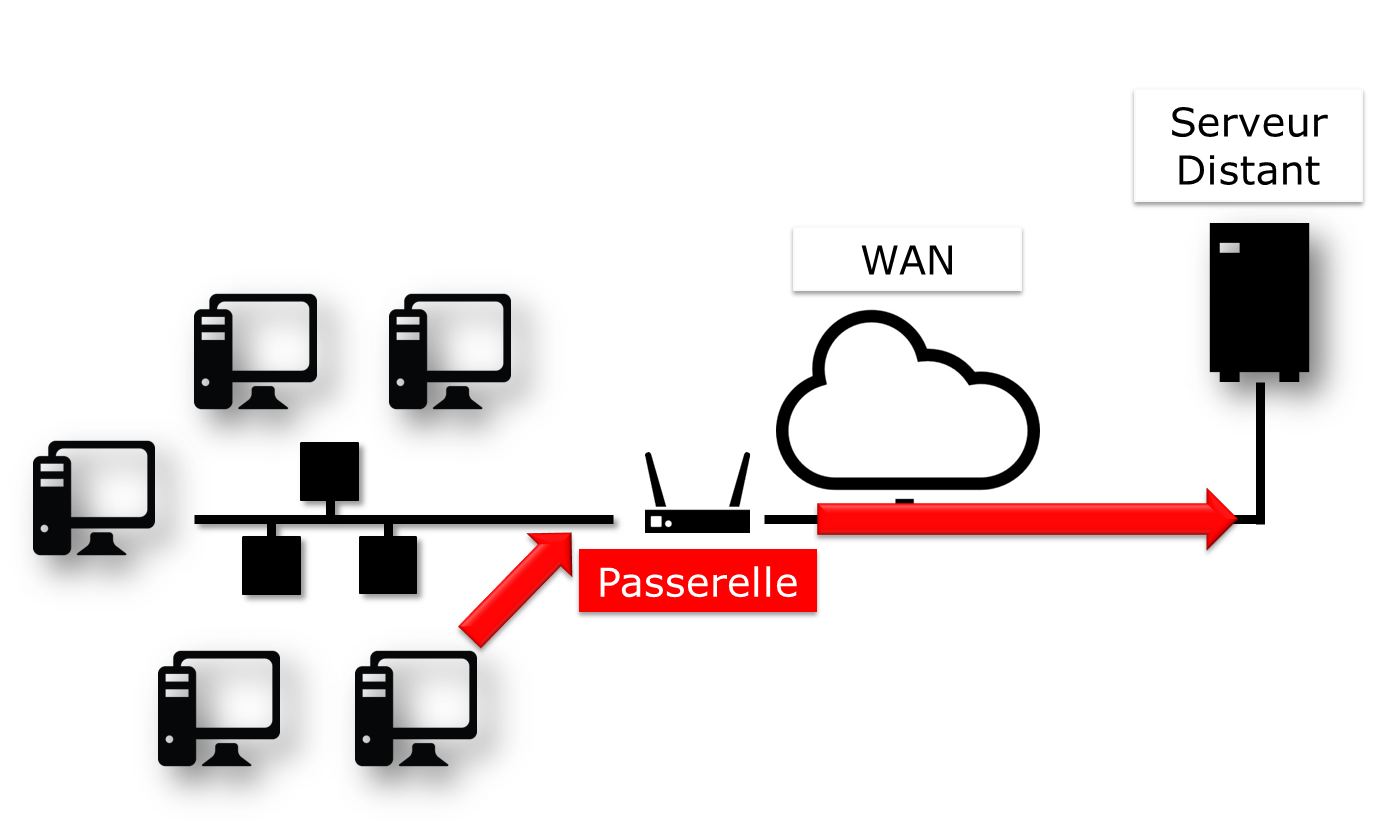

La sécurité : Passerelle, pare-feu, routeur, proxy, etc.

-

Ordinateur central : Banques, assurances, industrie, etc.

-

Système embarqué : Routeurs, Box Internet, SmartTV, etc.

Linux est un choix adapté pour l’hébergement de base de données ou de sites web, ou comme serveur de messagerie, DNS, pare-feu. Bref Linux peut à peu près tout faire, ce qui explique la quantité de distributions spécifiques.

Shell

Généralités

Le shell, interface de commandes en français, permet aux utilisateurs d’envoyer des ordres au système d’exploitation. Il est moins visible aujourd’hui, depuis la mise en place des interfaces graphiques, mais reste un moyen privilégié sur les systèmes Linux qui ne possèdent pas tous des interfaces graphiques et dont les services ne possèdent pas toujours une interface de réglage.

Il offre un véritable langage de programmation comprenant les structures classiques : boucles, alternatives et les constituants courants : variables, passage de paramètres, sous-programmes. Il permet donc la création de scripts pour automatiser certaines actions (sauvegardes, création d’utilisateurs, surveillance du système,…).

Il existe plusieurs types de Shell disponibles et configurables sur une plate-forme ou selon le choix préférentiel de l’utilisateur :

-

sh, le shell aux normes POSIX ;

-

csh, shell orienté commandes en C ;

-

bash, Bourne Again Shell, shell de Linux.

-

etc, …

Fonctionnalités

-

Exécution de commandes (vérifie la commande passée et l’exécute) ;

-

Redirections Entrées/Sorties (renvoi des données dans un fichier au lieu de l’inscrire sur l’écran) ;

-

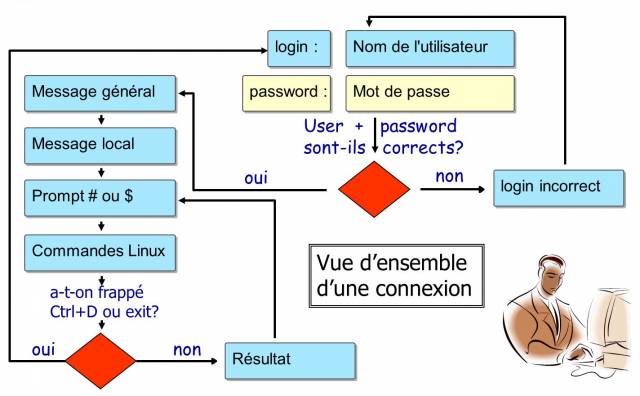

Processus de connexion (gère la connexion de l’utilisateur) ;

-

Langage de programmation interprété (permettant la création de scripts) ;

-

Variables d’environnement (accès aux informations propres au système en cours de fonctionnement).

Principe

Commandes pour utilisateurs Linux

Généralités

Les systèmes Linux actuels possèdent des utilitaires graphiques dédiés au travail d’un administrateur. Toutefois, il est important d’être capable d’utiliser l’interface en mode ligne de commandes et cela pour plusieurs raisons :

-

La majorité des commandes du système sont communes à toutes les distributions Linux, ce qui n’est pas le cas des outils graphiques.

-

Il peut arriver que le système ne démarre plus correctement mais qu’un interpréteur de commandes de secours reste accessible.

-

L’administration à distance se fait en ligne de commandes avec un terminal SSH.

-

Afin de préserver les ressources du serveur, l’interface graphique n’est soit pas installée, soit lancée à la demande.

-

L’administration se fait par des scripts.

L’apprentissage de ces commandes permet à l’administrateur de se connecter à un terminal Linux, de gérer ses ressources, ses fichiers, d’identifier la station, le terminal et les utilisateurs connectés, etc.

Les utilisateurs

L’utilisateur du système Linux est défini (dans le fichier /etc/passwd) par :

-

un nom de connexion, plus communément appelé « login », ne contenant pas d’espace ;

-

un identifiant numérique : UID (User Identifier) ;

-

un identifiant de groupe : GID (Group Identifier) ;

-

un mot de passe, qui sera chiffré avant d’être stocké ;

-

un interpréteur de commandes, un shell, qui peut être différent d’un utilisateur à l’autre ;

-

un répertoire de connexion, le home directory ;

-

une invite de commande, ou prompt de connexion, qui sera symbolisée par un

#pour les administrateurs et un$pour les autres utilisateurs.

En fonction de la politique de sécurité mise en œuvre sur le système, le mot de passe devra comporter un certain nombre de caractères et respecter des exigences de complexité.

Parmi les interpréteurs de commandes existants, le Bourne Again Shell (/bin/bash) est celui qui est le plus fréquemment utilisé. Il est affecté par défaut aux nouveaux utilisateurs. Pour diverses raisons, des utilisateurs avancés de Linux choisiront des interpréteurs de commandes alternatifs parmi le Korn Shell (ksh), le C Shell (csh), etc.

Le répertoire de connexion de l’utilisateur est par convention stocké dans le répertoire /home du poste de travail. Il contiendra les données personnelles de l’utilisateur. Par défaut, à la connexion, le répertoire de connexion est sélectionné comme répertoire courant.

Une installation type poste de travail (avec interface graphique) démarre cette interface sur le terminal 1. Linux étant multi-utilisateurs, il est possible de connecter plusieurs utilisateurs plusieurs fois, sur des terminaux physiques (TTY) ou virtuels (PTS) différents. Les terminaux virtuels sont disponibles au sein d’un environnement graphique. Un utilisateur bascule d’un terminal physique à l’autre à l’aide des touches Alt+Fx depuis la ligne de commandes ou à l’aide des touches Ctrl+Alt+Fx.

Le shell

Une fois que l’utilisateur est connecté sur une console, le shell affiche l’invite de commandes (prompt). Il se comporte ensuite comme une boucle infinie, à chaque saisie d’instruction :

-

affichage de l’invite de commande ;

-

lecture de la commande ;

-

analyse de la syntaxe ;

-

substitution des caractères spéciaux ;

-

exécution de la commande ;

-

affichage de l’invite de commande ;

-

etc.

La séquence de touche Ctrl+C permet d’interrompre une commande en cours d’exécution.

L’utilisation d’une commande respecte généralement cette séquence :

commande [option(s)] [arguments(s)]Le nom de la commande est toujours en minuscules.

Un espace sépare chaque élément.

Les options courtes commencent par un tiret (-l), alors que les options longues

commencent par deux tirets (--list). Un double tiret (--) indique la fin de la liste d’options. Il est possible de regrouper certaines options courtes :

$ ls -l -i -aest équivalent à :

$ ls -liaIl peut bien entendu y avoir plusieurs arguments après une option :

$ ls -lia /etc /home /varDans la littérature, le terme « option » est équivalent au terme « paramètre », plus utilisé dans le domaine de la programmation. Le côté optionnel d’une option ou d’un argument est symbolisé en le mettant entre crochets [ et ]. Lorsque plusieurs options sont possibles, une barre verticale appelée « pipe » les sépare [a|e|i].

Les commandes générales

Les commandes man et whatis

Il est impossible pour un administrateur, quel que soit son niveau, de connaître toutes les commandes et options dans les moindres détails. Une commande a été spécialement conçue pour accéder en ligne de commandes à un ensemble d’aides, sous forme d’un manuel : la commande man (« le man est ton ami »).

Ce manuel est divisé en 8 sections, regroupant les informations par thèmes, la section par défaut étant la section 1 :

-

Commandes utilisateurs ;

-

Appels système ;

-

Fonctions de bibliothèque C ;

-

Périphériques et fichiers spéciaux ;

-

Formats de fichiers ;

-

Jeux ;

-

Divers ;

-

Outils d’administration système et démons.

Des informations sur chaque section sont accessibles en saisissant man x intro, x indiquant le numéro de section.

La commande :

$ man passwdinformera l’administrateur sur la commande passwd, ses options, etc. Alors qu’un :

$ man 5 passwdl’informera sur les fichiers en relations avec la commande.

Toutes les pages du manuel ne sont pas traduites de l’anglais. Elles sont toutefois généralement très précises et fournissent toutes les informations utiles. La syntaxe utilisée et le découpage peuvent dérouter l’administrateur débutant, mais avec de la pratique, l’administrateur y retrouvera rapidement l’information qu’il recherche.

La navigation dans le manuel se fait avec les flèches ↑ et ↓. Le manuel se quitte en appuyant sur la touche q.

La commande whatis permet de faire une recherche par mot clef au sein des pages de manuel :

$ whatis clearLa commande shutdown

La commande shutdown permet de stopper électriquement, immédiatement ou après un certain laps de temps, un serveur Linux.

[root]# shutdown [-h] [-r] heure [message]L’heure d’arrêt est à indiquer au format hh:mm pour une heure précise, ou +mm pour un délai en minutes.

Pour forcer un arrêt immédiat, le mot now remplacera l’heure. Dans ce cas, le message optionnel n’est pas envoyé aux autres utilisateurs du système.

-

Exemples :

[root]# shutdown -h 0:30 "Arrêt du serveur à 0h30"

[root]# shutdown -r +5-

Options :

| Options | Observations |

|---|---|

|

Arrête le système électriquement |

|

Redémarre le système |

La commande history

La commande history permet d’afficher l’historique des commandes qui ont été saisies par l’utilisateur.

Les commandes sont mémorisées dans le fichier .bash_history du répertoire de connexion de l’utilisateur.

$ history

147 man ls

148 man historyOptions |

Commentaires |

|

L’option |

|

L’option |

-

Manipuler l’historique :

Pour manipuler l’historique, des commandes permettent depuis l’invite de commandes de :

| Touches | Fonction |

|---|---|

|

Rappeler la dernière commande passée. |

|

Rappeler la commande par son numéro dans la liste. |

|

Rappeler la commande la plus récente commençant par la chaîne de caractères. |

|

Remonter l’historique des commandes. |

|

Redescendre l’historique des commandes. |

L’auto-complétion

L’auto-complétion est également d’une aide précieuse.

-

Elle permet de compléter les commandes, les chemins saisis ou les noms de fichiers.

-

Un appui sur la touche TAB complète la saisie dans le cas d’une seule solution.

-

Sinon, il faudra faire un deuxième appui pour obtenir la liste des possibilités.

Si un double appui sur la touche TAB ne provoque aucune réaction de la part du système, c’est qu’il n’existe aucune solution à la complétion en cours.

Affichage et identification

La commande clear

La commande clear permet d’effacer le contenu de l’écran du terminal. En réalité, pour être plus précis, elle permet de décaler l’affichage de sorte que l’invite de commandes se retrouve en haut de l’écran sur la première ligne.

Dans un terminal, l’affichage sera définitivement masqué tandis que dans une interface graphique, un ascenseur permettra de remonter dans l’historique du terminal virtuel.

La commande echo

La commande echo permet d’afficher une chaîne de caractères.

Cette commande est plus particulièrement utilisée dans les scripts d’administration pour informer l’utilisateur pendant l’exécution.

L’option -n permet de ne pas revenir à la ligne après avoir affiché le texte (ce qui est le comportement par défaut de la commande).

Pour diverses raisons, le développeur du script peut être amené à utiliser des séquences spéciales (commençant par un caractère \). Dans ce cas, l’option -e sera stipulée, permettant l’interprétation des séquences.

Parmi les séquences fréquemment utilisées, nous citerons :

| Séquence | Résultat |

|---|---|

|

Émet un bip sonore |

|

Retour en arrière |

|

Ajoute un saut de ligne |

|

Ajoute une tabulation horizontale |

|

Ajoute une tabulation verticale |

La commande date

La commande date permet d’afficher la date et l’heure. La commande respecte la syntaxe suivante :

date [-d AAAAMMJJ] [format]Exemples :

$ date

mer. Avril 17 16:46:53 CEST 2013

$ date -d 20150729 +%j

210Dans ce dernier exemple, l’option -d affiche une date donnée. L’option +%j formate cette date pour n’afficher que le quantième.

|

Le format d’une date peut changer suivant la valeur de la langue définie dans la variable d’environnement |

L’affichage de la date peut suivre les formats suivants :

| Option | Format |

|---|---|

|

Nom complet du jour |

|

Nom complet du mois |

|

Affichage complet de la date |

|

Numéro du jour |

|

Date au format |

|

Année |

|

Heure |

|

Quantième du jour |

|

Numéro du mois |

|

Minute |

|

Heure au format |

|

Secondes depuis le 1er janvier 1970 |

|

Heure au format |

|

Jour de la semaine ( |

|

Numéro de la semaine |

|

Date au format |

La commande date permet également de modifier la date et l’heure système. Dans ce cas, l’option -s sera utilisée.

[root]# date -s "2013-04-17 10:19"

jeu. Avril 17 10:19:00 CEST 2013Le format à respecter pour l’argument suivant l’option -s est celui-ci :

date -s "[AA]AA-MM-JJ hh:mm:[ss]"Les commandes id, who et whoami

La commande id affiche le nom de l’utilisateur courant et ses groupes ou ceux d’un utilisateur, si le login de celui-ci est fourni comme argument.

$ id util1

uid=501(util1) gid=501(group1) groups=501(group1),502(group2)Les options -g, -G, -n et -u affichent respectivement le GID du groupe principal, les GID des groupes secondaires, les noms au lieu des identifiants numériques et l’UID de l’utilisateur.

La commande whoami affiche le login de l’utilisateur courant.

La commande who seule affiche le nom des utilisateurs connectés :

$ who

stagiaire tty1 2014-09-15 10:30

root pts/0 2014-09-15 10:31Linux étant multi-utilisateurs, il est probable que plusieurs sessions soient ouvertes sur la même station, que ce soit physiquement ou à travers le réseau. Il est intéressant de savoir quels utilisateurs sont connectés, ne serait-ce que pour communiquer avec eux par l’envoi de messages.

| tty |

représente un terminal. |

| pts/ |

représente une console virtuelle sous environnement graphique. |

L’option « -r » affiche en plus le niveau d’exécution (voir chapitre « démarrage »).

Arborescence de fichiers

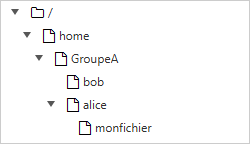

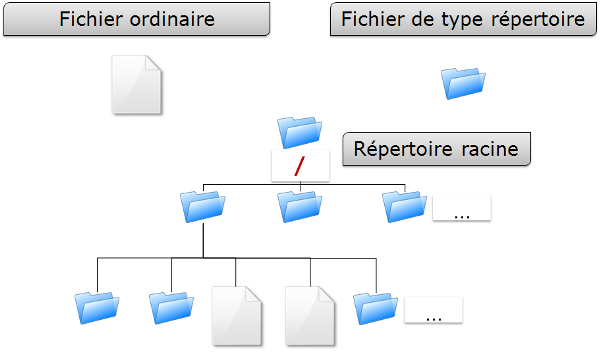

Sous Linux, l’arborescence des fichiers se présente sous la forme d’un arbre inversé, appelé arborescence hiérarchique unique, dont la racine est le répertoire « / ».

Le répertoire courant est le répertoire où se trouve l’utilisateur.

Le répertoire de connexion est le répertoire de travail

associé à l’utilisateur. Les répertoires de connexion sont, en

standard, stockés dans le répertoire /home.

À la connexion de l’utilisateur, le répertoire courant est le répertoire de connexion.

Un chemin absolu référence un fichier depuis la racine en parcourant l’arborescence complète jusqu’au niveau du fichier :

-

/home/groupeA/alice/monfichier

Le chemin relatif référence ce même fichier en parcourant l’arborescence complète depuis le répertoire courant :

-

../alice/monfichier

Dans l’exemple précèdent, les “..” font référence au répertoire parent du répertoire actuel.

Un répertoire, même s’il est vide, contiendra obligatoirement au minimum deux références :

« . »

|

référence sur lui-même. |

« .. »

|

référence le répertoire parent du répertoire actuel. |

Un chemin relatif peut ainsi commencer par « ./ » ou par « ../ ». Lorsque le chemin relatif fait référence à un sous dossier ou à un fichier du répertoire courant, alors le « ./ » est souvent omis. Mentionner le premier « ./ » de l’arborescence ne sera réellement requis que pour lancer un fichier exécutable.

Les erreurs dans les chemins peuvent être la cause de nombreux problèmes : création de dossier ou de fichiers aux mauvais endroits, suppressions involontaires, etc. Il est donc fortement recommandé d’utiliser l’auto-complétion (cf. 2.2) lors des saisies de chemin.

Dans l’exemple ci-dessus, nous cherchons à donner l’emplacement du fichier monfichier depuis le répertoire de bob.

-

Par un chemin absolu, le répertoire courant importe peu. Nous commençons par la racine, pour descendre successivement dans les répertoires “

home”, “groupeA”, “alice” et enfin le fichier “monfichier” :/home/groupeA/alice/monfichier. -

Par un chemin relatif, notre point de départ étant le répertoire courant “

bob”, nous remontons d’un niveau par “..” (soit dans le répertoiregroupeA), puis nous descendons dans le répertoire “alice”, et enfin le fichier “monfichier” :../alice/monfichier.

La commande pwd

La commande pwd (Print Working Directory) affiche le chemin absolu du répertoire courant.

$ pwd

/home/stagiairePour se déplacer à l’aide d’un chemin relatif, il faut impérativement connaître son positionnement dans l’arborescence.

Selon l’interpréteur de commandes, l’invite de commandes peut également afficher le nom du répertoire courant.

La commande cd

La commande cd (Change Directory) permet de changer le répertoire courant, autrement dit, de se déplacer dans l’arborescence.

$ cd /tmp

$ pwd

/tmp

$ cd ../

$ pwd

/

$ cd

$ pwd

/home/stagiaireComme vous pouvez le constater dans le dernier exemple ci-dessus, la commande cd sans argument permet de repositionner le répertoire courant sur le répertoire de connexion (home directory).

La commande ls

La commande ls affiche le contenu d’un répertoire.

ls [-a] [-i] [-l] [repertoire1] [repertoire2] […]Exemple :

$ ls /home

. .. stagiaireLes options principales de la commande ls sont :

| Option | Information |

|---|---|

|

Affiche tous les fichiers, même ceux cachés. Les fichiers cachés sous Linux sont ceux qui commencent par un “ |

|

Affiche les numéros d’inode. |

|

Affiche sous forme de liste verticale la liste des fichiers avec des informations supplémentaires formatées par colonnes. |

La commande ls offre toutefois de très nombreuses options (voir le man) :

| Option | Information |

|---|---|

|

Affiche les informations d’un répertoire au lieu de lister son contenu. |

|

Affiche les UID et GID plutôt que les noms des propriétaires. |

|

Affiche les tailles de fichiers dans le format le plus adapté (octet, kilo-octet, méga-octet, giga-octet, …). |

|

Affiche la taille en octets (sauf si option |

|

Affiche tous les fichiers du répertoire sauf “ |

|

Affiche récursivement le contenu des sous répertoires. |

|

Affiche le type des fichiers. Imprime un |

|

Trier les fichiers en fonction de leurs extensions. |

-

Description des colonnes :

$ ls -lia /home

78489 drwx------ 4 stagiaire users 4096 25 oct. 08:10 stagiaire| Valeur | Information. |

|---|---|

|

Numéro d’inode. |

|

Type de fichier ( |

|

Nombre de sous-répertoires (“ |

|

Utilisateur propriétaire. |

|

Groupe propriétaire. |

|

Taille en octets. |

|

Date de dernière modification. |

|

Nom du fichier (ou du répertoire). |

|

Des alias sont fréquemment positionnés au sein des distributions courantes. C’est le cas de l’alias Alias de la commande ls -l

|

La commande ls dispose de nombreuses options dont voici quelques exemples avancés d’utilisations :

-

Lister les fichiers de

/etcpar ordre de dernière modification :

$ ls -ltr /etc

total 1332

-rw-r--r--. 1 root root 662 29 aout 2007 logrotate.conf

-rw-r--r--. 1 root root 272 17 nov. 2009 mailcap

-rw-------. 1 root root 122 12 janv. 2010 securetty

...

-rw-r--r--. 2 root root 85 18 nov. 17:04 resolv.conf

-rw-r--r--. 1 root root 44 18 nov. 17:04 adjtime

-rw-r--r--. 1 root root 283 18 nov. 17:05 mtab-

Lister les fichiers de

/varplus gros qu’un méga-octet mais moins qu’un giga-octets :

[root]# ls -Rlh /var | grep [0-9]M

...

-rw-r--r--. 1 apache apache 1,2M 10 nov. 13:02 XB RiyazBdIt.ttf

-rw-r--r--. 1 apache apache 1,2M 10 nov. 13:02 XB RiyazBd.ttf

-rw-r--r--. 1 apache apache 1,1M 10 nov. 13:02 XB RiyazIt.ttf

...-

Afficher les droits sur un dossier :

Pour connaître les droits sur un dossier, dans notre exemple /etc, la commande suivante ne conviendrait pas :

$ ls -l /etc

total 1332

-rw-r--r--. 1 root root 44 18 nov. 17:04 adjtime

-rw-r--r--. 1 root root 1512 12 janv. 2010 aliases

-rw-r--r--. 1 root root 12288 17 nov. 17:41 aliases.db

drwxr-xr-x. 2 root root 4096 17 nov. 17:48 alternatives

...puisque cette dernière liste par défaut le contenu du dossier et non le contenant.

Pour ce faire, il faut utiliser l’option -d :

$ ls -ld /etc

drwxr-xr-x. 69 root root 4096 18 nov. 17:05 /etc-

Lister les fichiers par taille :

$ ls -lhS-

Afficher la date de modification au format “timestamp” :

$ ls -l --time-style="+%Y-%m-%d $newline%m-%d %H:%M" /

total 12378

dr-xr-xr-x. 2 root root 4096 2014-11-23 11-23 03:13 bin

dr-xr-xr-x. 5 root root 1024 2014-11-23 11-23 05:29 boot-

Ajouter le “trailing slash” à la fin des dossiers :

Par défaut, la commande ls n’affiche pas le dernier slash d’un dossier.

Dans certains cas, comme pour des scripts par exemple, il est utile de les afficher :

$ ls -dF /etc

/etc/-

Masquer certaines extensions :

$ ls /etc --hide=*.confLa commande mkdir

La commande mkdir crée un répertoire ou une arborescence de répertoire.

mkdir [-p] repertoire [repertoire] […]Exemple :

$ mkdir /home/stagiaire/travailLe répertoire « stagiaire » devra exister pour créer le répertoire « travail ».

Sinon, l’option « -p » devra être utilisée. L’option « -p » crée les répertoires parents s’ils n’existent pas.

|

Il est vivement déconseillé de donner des noms de commandes UNIX comme noms de répertoires ou fichiers. |

La commande touch

La commande touch modifie l’horodatage d’un fichier ou crée un fichier vide si le fichier n’existe pas.

touch [-t date] fichierExemple :

$ touch /home/stagiaire/fichier| Option | Information |

|---|---|

|

Modifie la date de dernière modification du fichier avec la date précisée. |

|

La commande touch est utilisée en priorité pour créer un fichier vide, mais elle peut avoir un intérêt dans le cadre de sauvegarde incrémentale ou différentielle. En effet, le fait d’exécuter un touch sur un fichier aura pour seul effet de forcer sa sauvegarde lors de la sauvegarde suivante. |

La commande rmdir

La commande rmdir supprime un répertoire vide.

Exemple :

$ rmdir /home/stagiaire/travail| Option | Information |

|---|---|

|

Supprime le ou les répertoire(s) parent(s) à la condition qu’ils soient vides. |

|

Pour supprimer à la fois un répertoire non-vide et son contenu, il faudra utiliser la commande |

La commande rm

La commande rm supprime un fichier ou un répertoire.

rm [-f] [-r] fichier [fichier] […]|

ATTENTION !!! Toute suppression de fichier ou de répertoire est définitive. |

| Options | Information |

|---|---|

|

Ne demande pas de confirmation de la suppression. |

|

Demande de confirmation de la suppression. |

|

Supprime récursivement les sous-répertoires. |

|

La commande La commande |

La suppression d’un dossier à l’aide de la commande rm, que ce dossier soit vide ou non, nécessitera l’ajout de l’option -r.

La fin des options est signalée au shell par un double tiret “--”.

Dans l’exemple :

$ >-dur-dur # Creer un fichier vide appelé -dur-dur

$ rm -f -- -dur-durLe nom du fichier -dur-dur commence par un “-”. Sans l’usage du “--” le shell aurait interprété le “-d” de “-dur-dur” comme une option.

La commande mv

La commande mv déplace et renomme un fichier.

mv fichier [fichier …] destinationExemples :

$ mv /home/stagiaire/fic1 /home/stagiaire/fic2

$ mv /home/stagiaire/fic1 /home/stagiaire/fic2 /tmp| Options | Information |

|---|---|

|

Ne demande pas de confirmation si écrasement du fichier de destination. |

|

Demande de confirmation si écrasement du fichier de destination (par défaut). |

Quelques cas concrets permettront de mieux saisir les difficultés qui peuvent se présenter :

$ mv /home/stagiaire/fic1 /home/stagiaire/fic2Permet de renommer “fic1” en “fic2”, si “fic2” existe déjà, il sera remplacé par “fic1”.

$ mv /home/stagiaire/fic1 /home/stagiaire/fic2 /tmpPermet de déplacer “fic1” et “fic2” dans le répertoire “/tmp”.

$ mv fic1 /repexiste/fic2« fic1 » est déplacé dans « /repexiste » et renommé « fic2 ».

$ mv fic1 fic2« fic1 » est renommé « fic2 ».

$ mv fic1 /repexisteSi le répertoire de destination existe, « fic1 » est déplacé dans « /repexiste ».

$ mv fic1 /repexistepasSi le répertoire de destination n’existe pas, « fic1 » est renommé « repexistepas » à la racine.

La commande cp

La commande cp copie un fichier.

cp fichier [fichier …] destinationExemple :

$ cp -r /home/stagiaire /tmp| Options | Information |

|---|---|

|

Demande de confirmation si écrasement (par défaut). |

|

Ne demande pas de confirmation si écrasement du fichier de destination. |

|

Conserve le propriétaire, les permissions et l’horodatage du fichier copié. |

|

Copie un répertoire avec ses fichiers et sous-répertoires. |

Quelques cas concrets permettront de mieux saisir les difficultés qui peuvent se présenter :

$ cp fic1 /repexiste/fic2« fic1 » est copié dans « /repexiste » sous le nom « fic2 ».

$ cp fic1 fic2« fic1 » est copié sous le nom « fic2 » dans ce répertoire.

$ cp fic1 /repexisteSi le répertoire de destination existe, « fic1 » est copié dans « /repexiste ».

$ cp fic1 /repexistepasSi le répertoire de destination n’existe pas, « fic1 » est copié sous le nom « repexistepas ».

Visualisation

La commande file

La commande file affiche le type d’un fichier.

file fichier [fichiers]Exemple :

$ file /etc/passwd /etc

/etc/passwd: ASCII text

/etc: directoryLa commande more

La commande more affiche le contenu d’un ou de plusieurs fichiers écran par écran.

more fichier [fichiers]Exemple :

$ more /etc/passwd

root:x:0:0:root:/root:/bin/bash

...En utilisant la touche ENTREE, le déplacement se fait ligne par ligne. En utilisant la touche ESPACE, le déplacement se fait page par page.

La commande less

La commande less affiche le contenu d’un ou de plusieurs fichiers. La commande less est interactive et possède des commandes d’utilisation qui lui sont propres.

less fichiers [fichiers]Les commandes propres à less sont :

| Commande | Action |

|---|---|

|

Aide. |

|

Monter, descendre d’une ligne ou pour aller à droite ou à gauche. |

|

Descendre d’une ligne. |

|

Descendre d’une page. |

|

Monter ou descendre d’une page. |

|

Se placer en début de fichier ou en fin de fichier. |

|

Rechercher le texte. |

|

Quitter la commande less. |

La commande cat

La commande cat concatène (mettre bout à bout) le contenu de plusieurs fichiers et affiche le résultat sur la sortie standard.

cat fichier [fichiers]Exemple 1 - Afficher le contenu d’un fichier vers la sortie standard :

$ cat /etc/passwdExemple 2 - Afficher le contenu de plusieurs fichiers vers la sortie standard :

$ cat /etc/passwd /etc/groupExemple 3 - Afficher le contenu de plusieurs fichiers et rediriger la sortie standard :

$ cat /etc/passwd /etc/group > utilisateursEtGroupes.txtExemple 4 - Afficher la numérotation des lignes :

$ cat -n /etc/passwd

1 root:x:0:0:root:/root:/bin/bash

2 bin:x:1:1:bin:/bin:/sbin/nologin

...Exemple 5 - Affiche la numérotation des lignes non vides :

$ cat -b /etc/openldap/ldap.conf

1 #

2 # LDAP Defaults

3 #

4 # See ldap.conf(5) for details

5 # This file should be world readable but not world writableLa commande tac

La commande tac fait quasiment l’inverse de la commande cat. Elle affiche le contenu d’un fichier en commençant par la fin (ce qui est particulièrement intéressant pour la lecture des logs !).

Exemple : Afficher un fichier de logs en affichant en premier la dernière ligne :

[root]# tac /var/log/messages | lessLa commande head

La commande head affiche le début d’un fichier.

head [-n x] fichier| Option | Observation |

|---|---|

|

Affiche les x premières lignes du fichier |

Par défaut (sans l’option -n), la commande head affichera les 10 premières lignes du fichier.

La commande tail

La commande tail affiche la fin d’un fichier.

tail [-f] [-n x] fichier| Option | Observation |

|---|---|

|

Affiche les |

|

Affiche les modifications du fichier en temps réel |

Exemple :

$ tail -n 3 /etc/passwd

sshd:x:74:74:Privilege-separeted sshd:/var/empty /sshd:/sbin/nologin

tcpdump::x:72:72::/:/sbin/nologin

user1:x:500:500:grp1:/home/user1:/bin/bashAvec l’option -f, la commande tail ne rend pas la main et s’exécute tant que l’utilisateur ne l’interrompt pas par la séquence [CTRL] + [C]. Cette option est très fréquemment utilisée pour suivre les fichiers journaux (les logs) en temps réel.

Sans l’option -n, la commande tail affiche les 10 dernières lignes du fichier.

La commande sort

La commande sort trie les lignes d’un fichier.

Elle permet d’ordonner, ranger dans un ordre donné, le résultat d’une commande ou le contenu d’un fichier, selon un ordre numérique, alphabétique, par ordre de grandeur (Ko, Mo, Go) ou dans l’ordre inverse.

sort [-kx] [-n] [-o fichier] [-ty] fichierExemple :

$ sort -k3 -t: -n /etc/passwd

root:x:0:0:root:/root:/bin/bash

adm:x:3:4:adm:/var/adm/:/sbin/nologin| Option | Observation |

|---|---|

|

Précise la colonne |

|

Demande un tri numérique |

|

Enregistre le tri dans le fichier précisé |

|

Précise le caractère séparateur de champs |

|

Inverse l’ordre du résultat |

La commande sort ne trie le fichier qu’à l’affichage écran. Le fichier n’est pas modifié par le tri. Pour enregistrer le tri, il faut utiliser l’option -o ou une redirection de sortie >.

Par défaut, le tri des nombres se fait selon leur caractère. Ainsi, “110” sera avant “20”, qui sera lui-même avant “3”. Il faut préciser l’option -n pour que les blocs caractères numériques soient bien triés par leur valeur.

La commande sort permet d’inverser l’ordre des résultats, avec l’option -r :

$ sort -k3 -t: -n -r /etc/passwd

root:x:0:0:root:/root:/bin/bash

adm:x:3:4:adm:/var/adm/:/sbin/nologinDans cet exemple, la commande sort rangera cette fois-ci le contenu du fichier /etc/passwd du plus grand uid au plus petit.

Quelques exemples avancés d’utilisation de la commande sort :

-

Mélanger les valeurs

La commande sort permet également de mélanger les valeurs avec l’option -R :

$ sort -R /etc/passwd-

Trier des adresses IP

Un administrateur système est rapidement confronté au traitement des adresses IP issues des logs de ses services comme SMTP, VSFTP ou Apache. Ces adresses sont typiquement extraites avec la commande cut.

Voici un exemple avec le fichier client-dns.txt :

192.168.1.10

192.168.1.200

5.1.150.146

208.128.150.98

208.128.150.99$ sort -nr client-dns.txt

208.128.150.99

208.128.150.98

192.168.1.200

192.168.1.10

5.1.150.146-

Trier des tailles de fichiers

La commande sort sait reconnaître les tailles de fichiers, issues de commande comme ls avec l’option -h.

Voici un exemple avec le fichier taille.txt :

1,7G

18M

69K

2,4M

1,2M

4,2G

6M

124M

12,4M

4G[root]# sort -hr taille.txt

4,2G

4G

1,7G

124M

18M

12,4M

6M

2,4M

1,2M

69KLa commande wc

La commande wc compte le nombre de lignes, mots ou octets d’un fichier.

wc [-l] [-m] [-w] fichier [fichiers]| Option | Observation |

|---|---|

|

Compte le nombre d’octets. |

|

Compte le nombre de caractères. |

|

Compte le nombre de lignes. |

|

Compte le nombre de mots. |

Recherche

La commande find

La commande find recherche l’emplacement d’un fichier.

find repertoire [-name nom] [-type type] [-user login] [-date date]Les options de la commande find étant très nombreuses, il est préférable de se référer au man.

Si le répertoire de recherche n’est pas précisé, la commande find cherchera à partir du répertoire courant.

| Option | Observation |

|---|---|

|

Recherche des fichiers selon leurs permissions. |

|

Recherche des fichiers selon leur taille. |

L’option -exec de la commande find

Il est possible d’utiliser l’option -exec de la commande find pour exécuter une commande à chaque ligne de résultat :

$ find /tmp -name *.txt -exec rm -f {} \;La commande précédente recherche tous les fichiers du répertoire /tmp nommés *.log et les supprime.

|

Comprendre l’option -exec Dans l’exemple ci-dessus, la commande find va construire une chaîne de caractères représentant la commande à exécuter. Si la commande find trouve trois fichiers nommés Ce qui nous donnera : Le caractère “ |

La commande whereis

La commande whereis recherche des fichiers liés à une commande.

whereis [-b] [-m] [-s] commandeExemple :

$ whereis -b ls

ls: /bin/ls| Option | Observation |

|---|---|

|

Ne recherche que le fichier binaire. |

|

Ne recherche que les pages de manuel. |

|

Ne recherche que les fichiers sources. |

La commande grep

La commande grep recherche une chaîne de caractères dans un fichier.

grep [-w] [-i] [-v] "chaîne" fichierExemple :

$ grep -w "root:" /etc/passwd

root:x:0:0:root:/root:/bin/bash| Option | Observation |

|---|---|

|

Ignore la casse de la chaîne de caractères recherchée. |

|

Inverse le résultat de la recherche. |

|

Recherche exactement la chaîne de caractères précisée. |

La commande grep retourne la ligne complète comprenant la chaîne de caractères recherchée.

-

Le caractère spécial

^permet de rechercher une chaîne de caractères placée en début de ligne. -

Le caractère spécial

$permet de rechercher une chaîne de caractères placée en fin de ligne.

$ grep -w "^root" /etc/passwd|

Cette commande est très puissante et il est fortement conseillé de consulter son manuel. Elle a de nombreux dérivés, |

Il est possible de rechercher une chaîne de caractères dans une arborescence de fichiers avec l’option -R.

$ grep -R "Virtual" /etc/httpdLes méta-caractères

Les méta-caractères se substituent à un ou plusieurs caractères (voire à une absence de caractère) lors d’une recherche.

Ils sont combinables.

Le caractère * remplace une chaîne composée de plusieurs caractères quelconques. Le caractère * peut également représenter une absence de caractère.

$ find /home -name test*

/home/stagiaire/test

/home/stagiaire/test1

/home/stagiaire/test11

/home/stagiaire/tests

/home/stagiaire/test362Les méta-caractères permettent des recherches plus complexes en remplaçant tout ou partie d’un mot. Il suffit de remplacer les inconnues par ces caractères spéciaux.

Le caractère “?” remplace un unique caractère, quel qu’il soit.

$ find /home -name test?

/home/stagiaire/test1

/home/stagiaire/testsLes crochets “[ ]” permettent de spécifier les valeurs que peut prendre un unique caractère.

$ find /home -name test[123]*

/home/stagiaire/test1

/home/stagiaire/test11

/home/stagiaire/test362|

Il ne faut pas confondre les méta-caractères du shell et ceux des expressions régulières. La commande grep utilise les méta-caractères des expressions régulières. |

Redirections et tubes

L’entrée et les sorties standards

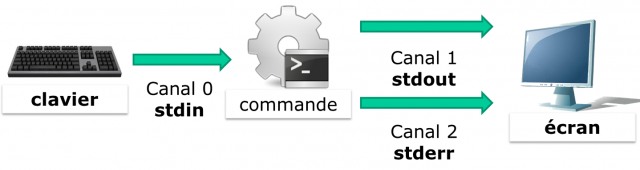

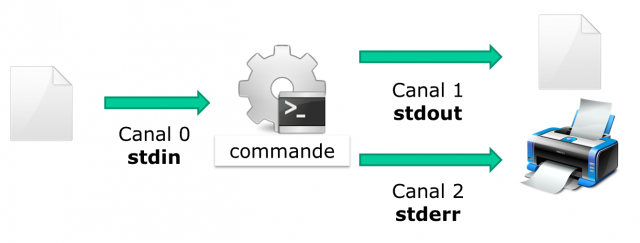

Sur les systèmes UNIX et Linux, les flux standards sont aux nombres de trois. Ils permettent aux programmes, via la bibliothèque stdio.h de faire entrer ou sortir des informations.

Ces flux sont appelés canal X ou descripteur X de fichier.

Par défaut :

-

le clavier est le périphérique d’entrée pour le canal 0, appelé stdin ;

-

l’écran est le périphérique de sortie pour les canaux 1 et 2, appelés stdout et stderr.

stderr reçoit les flux d’erreurs renvoyés par une commande. Les autres flux sont dirigés vers stdout.

Ces flux pointent vers des fichiers périphériques, mais comme tout est fichier sous UNIX, les flux d’entrées/sorties peuvent facilement être détournés vers d’autres fichiers. Ce principe fait toute la force du shell.

La redirection d’entrée

Il est possible de rediriger le flux d’entrée depuis un autre fichier avec le caractère inférieur < ou <<. La commande lira le fichier au lieu du clavier :

$ ftp -in serverftp << cdes-ftp.txt|

Seules les commandes demandant une saisie au clavier pourront gérer la redirection d’entrée. |

La redirection d’entrée peut également être utilisée pour simuler une interactivité avec l’utilisateur. La commande lira le flux d’entrée jusqu’à rencontrer le mot clef défini après la redirection d’entrée.

Cette fonctionnalité est utilisée pour scripter des commandes interactives :

$ ftp -in serverftp << FIN

user alice password

put fichier

bye

FINLe mot clef FIN peut être remplacé par n’importe quel mot.

$ ftp -in serverftp << STOP

user alice password

put fichier

bye

STOPLe shell quitte la commande ftp lorsqu’il reçoit une ligne ne contenant que le mot clef.

La redirection de l’entrée standard est peu utilisée car la plupart des commandes acceptent un nom de fichier en argument.

La commande wc pourrait s’utiliser ainsi :

$ wc -l .bash_profile

27 .bash_profile # le nombre de lignes est suivi du nom du fichier

$ wc -l < .bash_profile

27 # le nombre de lignes est seulLes redirections de sortie

Les sorties standards peuvent être redirigées vers d’autres fichiers grâce aux caractères > ou >>.

La redirection simple > écrase le contenu du fichier de sortie :

$ date +%F > fic_datealors que la redirection double >> ajoute (concatène) au contenu du fichier de sortie.

$ date +%F >> fic_dateDans les deux cas, le fichier est automatiquement créé lorsqu’il n’existe pas.

La sortie d’erreur standard peut être également redirigée vers un autre fichier. Cette fois-ci, il faudra préciser le numéro du canal (qui peut être omis pour les canaux 0 et 1) :

$ ls -R / 2> fic_erreurs

$ ls -R / 2>> fic_erreursExemples de redirections

Redirection de 2 sorties vers 2 fichiers :

$ ls -R / >> fic_ok 2>> fic_nokRedirection des 2 sorties vers un fichier unique :

$ ls -R / >> fic_log 2>&1Redirection de stderr vers un "puits sans fond" (/dev/null) :

$ ls -R / 2>> /dev/nullLorsque les 2 flux de sortie sont redirigés, aucune information n’est affichée à l’écran. Pour utiliser à la fois la redirection de sortie et conserver l’affichage, il faudra utiliser la commande tee.

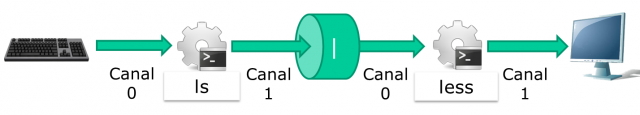

Les tubes (pipe)

Un tube (pipe en anglais) est un mécanisme permettant de relier la sortie standard d’une première commande vers l’entrée standard d’une seconde.

Cette communication est monodirectionnelle et se fait grâce au symbole |. Le symbole pipe “|” est obtenu en appuyant simultanément sur les touches AltGR+6.

Toutes les données envoyées par la commande à gauche du tube à travers le canal de sortie standard sont envoyées au canal d’entrée standard de la commande placée à droite.

Les commandes particulièrement utilisées après un pipe sont des filtres.

-

Exemples :

# N'afficher que le début :

$ ls -lia / | head

# N'afficher que la fin :

$ ls -lia / | tail

# Trier le résultat

$ ls -lia / | sort

# Compter le nombre de mots / caractères

$ ls -lia / | wc

# Chercher une chaîne de caractères dans le résultat :

$ ls -lia / | grep fichierPoints particuliers

La commande tee

La commande tee permet de rediriger la sortie standard d’une commande vers un fichier tout en maintenant l’affichage à l’écran.

Elle est combinée avec le pipe “|” pour recevoir en entrée la sortie de la commande à rediriger.

$ ls -lia / | tee fic

$ cat ficL’option -a permet d’ajouter au fichier au lieu de l’écraser.

Les commandes alias et unalias

Utiliser les alias est un moyen pour demander au shell de se souvenir d’une commande particulière avec ses options et lui donner un nom.

Par exemple :

$ llremplacera la commande :

$ ls -lLa commande alias liste les alias de la session en cours. Des alias sont positionnés par défaut sur les distributions Linux. Ici, les alias d’un serveur CentOS :

$ alias

alias l.='ls -d .* --color=auto'

alias ll='ls -l --color=auto'

alias ls='ls --color=auto'

alias vi='vim'

alias which='alias | /usr/bin/which --tty-only --read-alias --show-dot --show-tilde'Les alias ne sont définis que de façon temporaire, le temps de la session utilisateur.

Pour une utilisation permanente, il faut les créer dans le fichier :

-

.bashrcdu répertoire de connexion de l’utilisateur ; -

/etc/profile.d/alias.shpour tous les utilisateurs.

|

Une attention particulière doit être portée lors de l’usage d’alias qui peuvent potentiellement s’avérer dangereux ! Par exemple, un alias mis en place à l’insu de l’administrateur : |

La commande unalias permet de supprimer les alias.

$ unalias ll

# Pour supprimer tous les alias :

$ unalias -aAlias et fonctions utiles

-

Alias

grep

Colorise le résultat de la commande grep :

alias grep='grep --color=auto'-

Fonction

mcd

Il est fréquent de créer un dossier puis de se déplacer dedans :

mcd() { mkdir -p "$1"; cd "$1"; }-

Fonction

cls

Se déplacer dans un dossier et lister son contenu :

cls() { cd "$1"; ls; }-

Fonction

backup

Créer une copie de sauvegarde d’un fichier :

backup() { cp "$1"{,.bak}; }-

Fonction

extract

Extrait tout type d’archive :

extract () {

if [ -f $1 ] ; then

case $1 in

*.tar.bz2) tar xjf $1 ;;

*.tar.gz) tar xzf $1 ;;

*.bz2) bunzip2 $1 ;;

*.rar) unrar e $1 ;;

*.gz) gunzip $1 ;;

*.tar) tar xf $1 ;;

*.tbz2) tar xjf $1 ;;

*.tgz) tar xzf $1 ;;

*.zip) unzip $1 ;;

*.Z) uncompress $1 ;;

*.7z) 7z x $1 ;;

*)

echo "'$1' cannot be extracted via extract()" ;;

esac

else

echo "'$1' is not a valid file"

fi

}-

Alias

cmount

alias cmount="mount | column -t"

[root]# cmount

/dev/simfs on / type simfs (rw,relatime,usrquota,grpquota)

proc on /proc type proc (rw,relatime)

sysfs on /sys type sysfs (rw,relatime)

none on /dev type devtmpfs (rw,relatime,mode=755)

none on /dev/pts type devpts (rw,relatime,mode=600,ptmxmode=000)

none on /dev/shm type tmpfs (rw,relatime)

none on /proc/sys/fs/binfmt_misc type binfmt_misc (rw,relatime)Le caractère ;

Le caractère ; chaîne les commandes.

Les commandes s’exécuteront toutes séquentiellement dans l’ordre de saisie une fois que l’utilisateur aura appuyé sur [ENTREE].

$ ls /; cd /home; ls -lia; cd /Editeur de texte VI

Introduction

Visual (VI) est un éditeur de texte très populaire sous Linux malgré une ergonomie qui semble limitée. C’est en effet un éditeur entièrement en mode texte : chacune des actions se faisant avec une touche du clavier ou des commandes dédiées.

Très puissant, il est surtout très pratique puisqu’il est présent dans le noyau et donc accesssible en cas de défaillance du système. Son universalité (il est présent sur toutes les distributions Linux et sous Unix) en fait un outil incontournable de l’administrateur.

Ses fonctionnalités sont :

-

Insertion, suppression, modification de texte ;

-

Copie de mots, lignes ou blocs de texte ;

-

Recherche et remplacement de caractères.

La commande vi

La commande vi ouvre l’éditeur de texte VI.

vi [-c commande] [fichier]Exemple :

$ vi /home/stagiaire/fichier| Option | Information |

|---|---|

|

Exécute VI en précisant une commande à l’ouverture |

Si le fichier existe à l’endroit mentionné par le chemin, celui-ci est lu par VI qui se place en mode Commandes.

Si le fichier n’existe pas, VI ouvre un fichier vierge et une page vide est affichée à l’écran. A l’enregistrement du fichier, celui-ci prendra le nom précisé avec la commande.

Si la commande vi est exécutée sans préciser de nom de fichier, VI ouvre un fichier vierge et une page vide est affichée à l’écran. A l’enregistrement du fichier, VI demandera un nom de fichier.

L’éditeur vim reprend l’interface et les fonctions de VI avec de nombreuses améliorations.

vim [-c commande] [fichier]Parmi ces améliorations, l’utilisateur dispose de la coloration syntaxique, très utile pour éditer des scripts shell.

Pendant une session, VI utilise un fichier tampon dans lequel il inscrit toutes les modifications effectuées par l’utilisateur.

|

Tant que l’utilisateur n’a pas enregistré son travail, le fichier d’origine n’est pas modifié. |

Au démarrage, VI est en mode commandes.

|

Une ligne de texte se termine en appuyant sur ENTREE mais si l’écran n’est pas assez large, VI effectue des retours à la ligne automatiques. |

Pour sortir de VI, il faut, depuis le mode Commandes, taper sur : puis saisir :

-

qpour sortir sans sauvegarder ; -

wpour enregistrer son travail ; -

wqouxpour sortir et sauvegarder.

Pour forcer la sortie sans confirmation, il faut ajouter ! aux commandes précédentes.

|

Il n’y a pas de sauvegarde automatique, il faut donc penser à sauvegarder son travail régulièrement. |

Mode opératoires

Dans VI, il existe 3 modes de travail :

-

Le mode Commandes ;

-

Le mode Insertion ;

-

Le mode Ex.

La philosophie de VI est d’alterner entre le mode Commandes et le mode Insertion.

Le troisième mode, Ex, est un mode de commandes de bas de page issu d’un ancien éditeur de texte.

Le mode Commandes

C’est le mode par défaut au démarrage de VI. Pour y accéder à partir d’un des autres modes, il suffit de taper sur la touche ECHAP.

Toutes les saisies sont interprétées comme des commandes et les actions correspondantes sont exécutées. Ce sont essentiellement des commandes permettant la modification de texte (copier, coller, …).

Les commandes ne s’affichent pas à l’écran.

Le mode Insertion

C’est le mode de modification du texte. Pour y accéder à partir du mode Commandes, il faut taper sur des touches particulières qui effectueront une action en plus de changer de mode.

La saisie du texte ne s’effectue pas directement sur le fichier mais dans une zone tampon de la mémoire. Les modifications ne sont effectives que lors de l’enregistrement du fichier.

Le mode Ex

C’est le mode de modification du fichier. Pour y accéder, il faut d’abord passer en mode Commandes, puis saisir la commande Ex commençant fréquemment par le caractère :.

La commande est validée en appuyant sur la touche ENTREE.

Déplacer le curseur

En mode Commandes, il existe plusieurs façons de déplacer le curseur.

La souris n’étant pas active, il est possible de le déplacer caractère par caractère, mais des raccourcis existent pour aller plus vite.

VI reste en mode Commandes après le déplacement du curseur.

Le curseur est placé sous le caractère désiré.

À partir d’un caractère

-

Déplacement d’un ou

ncaractères vers la gauche :

[←] ou [n][←]

-

Déplacement d’un ou

ncaractères vers la droite :

[→] ou [n][→]

-

Déplacement d’un ou

ncaractères vers le haut :

[↑] ou [n][↑]

-

Déplacement d’un ou

ncaractères vers le bas :

[↓] ou [n][↓]

-

Déplacement à la fin de la ligne :

[$] ou [FIN]

-

Déplacement au début de la ligne :

[0] ou [POS1]

À partir du premier caractère d’un mot

Les mots sont constitués de lettres ou de chiffres. Les caractères de ponctuation et les apostrophes séparent les mots.

Si le curseur se trouve au milieu d’un mot [w] passe au mot suivant, [b] passe au début du mot.

Si la ligne est finie, VI passe automatiquement à la ligne suivante.

-

Déplacement d’un ou

nmots vers la droite :

[w] ou [n][w]

-

Déplacement d’un ou

nmots vers la gauche :

[b] ou [n][b]

À partir du premier caractère d’une ligne

-

Déplacement à la dernière ligne du texte :

[G]

-

Déplacement à la ligne

n:

[n][G]

-

Déplacement à la première ligne de l’écran :

[H]

-

Déplacement à la ligne du milieu de l’écran :

[M]

-

Déplacement à la dernière ligne de l’écran :

[L]

Insérer du texte

En mode Commandes, il existe plusieurs façons d’insérer du texte.

VI bascule en mode Insertion après la saisie d’une de ces touches.

|

VI bascule en mode Insertion. Il faudra donc appuyer sur la touche ECHAP pour revenir en mode Commandes. |

Par rapport à un caractère

-

Insertion de texte avant un caractère :

[i]

-

Insertion de texte après un caractère :

[a]

Par rapport à une ligne

-

Insertion de texte au début d’une ligne :

[I]

-

Insertion de texte à la fin d’une ligne :

[A]

Par rapport au texte

-

Insertion de texte avant une ligne :

[O]

-

Insertion de texte après une ligne :

[o]

Caractères, mots et lignes

VI permet l’édition de texte en gérant :

-

les caractères,

-

les mots,

-

les lignes.

Il est possible pour chaque cas de :

-

supprimer,

-

remplacer,

-

copier,

-

couper,

-

coller.

Ces opérations se font en mode Commandes.

Caractères

-

Supprimer un ou

ncaractères :

[x] ou [n][x]

-

Remplacer un caractère par un autre :

[r][caractère]

-

Remplacer plus d’un caractère par d’autres :

[R][caractères][ECHAP]

|

La commande [R] bascule en mode Remplacement, qui est une sorte de mode Insertion. |

Mots

-

Supprimer (couper) un ou

nmots :

[d][w] ou [n][d][w]

-

Copier un ou

nmots :

[y][w] ou [n][y][w]

-

Coller un mot une ou

nfois après le curseur :

[p] ou [n][p]

-

Coller un mot une ou

nfois avant le curseur :

[P] ou [n][P]

-

Remplacer un mot :

[c][w][mot][ECHAP]

|

Il faut positionner le curseur sous le premier caractère du mot à couper (ou copier) sinon VI coupera (ou copiera) seulement la partie du mot entre le curseur et la fin. Supprimer un mot revient à la couper. S’il n’est pas collé ensuite, le tampon est vidé et le mot est supprimé. |

Lignes

-

Supprimer (couper) une ou

nlignes :

[d][d] ou [n][d][d]

-

Copier une ou

nlignes :

[y][y] ou [n][y][y]

-

Coller ce qui a été copié ou supprimé une ou

nfois après la ligne courante :

[p] ou [n][p]

-

Coller ce qui a été copié ou supprimé une ou

nfois avant la ligne courante :

[P] ou [n][P]

-

Supprimer (couper) du début de la ligne jusqu’au curseur :

[d][0]

-

Supprimer (couper) du curseur jusqu’à la fin de la ligne :

[d][$]

-

Copier du début de la ligne jusqu’au curseur :

[y][0]

-

Copier du curseur jusqu’à la fin de la ligne :

[y][$]

-

Supprimer (couper) le texte à partir de la ligne courante :

[d][L] ou [d][G]

-

Copier le texte à partir de la ligne courante :

[y][L] ou [y][G]

Annuler une action

-

Annuler la dernière action :

[u]

-

Annuler les actions sur la ligne courante :

[U]

Commandes EX

Le mode Ex permet d’agir sur le fichier (enregistrement, mise en page, options, …). C’est aussi en mode Ex que se saisissent les commandes de recherche et de remplacement. Les commandes sont affichées en bas de page et doivent être validées avec la touche ENTREE.

Pour passer en mode Ex, du mode Commandes, taper [:].

Numéroter les lignes

-

Afficher/masquer la numérotation :

:set nu

:set nonu

Rechercher une chaîne de caractères

-

Rechercher une chaîne de caractères à partir du curseur :

/chaîne

-

Rechercher une chaîne de caractères avant le curseur :

?chaîne

-

Aller à l’occurrence trouvée suivante :

[n]

-

Aller à l’occurence trouvée précédente :

[N]

Il existe des caractères jokers permettant de faciliter la recherche sous VI.

-

[]: Recherche d’un unique caractère dont les valeurs possibles sont précisées.

Exemple :

/[Mm]ot.

-

^: Recherche d’une chaîne débutant la ligne.

Exemple :

/Mot.

-

,$: Recherche d’une chaîne finissant la ligne.

Exemple :

/Mot,$

-

*: Recherche d’un ou de plusieurs caractères, quels qu’ils soient.

Exemple :

/M*t

Remplacer une chaîne de caractères

De la 1ère à la dernière ligne du texte, remplacer la chaîne recherchée par la chaîne précisée :

:1,$s/recherche/remplace

De la ligne n à la ligne m, remplacer la chaîne recherchée par la chaîne précisée :

:n,ms/recherche/remplace

Par défaut, seule la première occurence trouvée de chaque ligne est remplacée. Pour forcer le remplacement de chaque occurence, il faut ajouter /g à la fin de la commande :

:n,ms/recherche/remplace/g

Opérations sur les fichiers

-

Enregistrer le fichier :

:w

-

Enregistrer sous un autre nom :

:w fichier

-

Enregistrer de la ligne

nà la lignemdans un autre fichier :

:n,mw fichier

-

Recharger le dernier enregistrement du fichier :

e!

-

Coller le contenu d’un autre fichier après le curseur :

:r fichier

-

Quitter le fichier sans enregistrer :

:q

-

Quitter le fichier et enregistrer :

:wq ou :x

Autres fonctions

Il est possible d’exécuter VI en précisant les options à charger pour la session. Pour cela, il faut utiliser l’option -c :

$ vi -c "set nu" /home/stagiaire/fichierIl est aussi possible de saisir les commandes Ex dans un fichier nommé .exrc mis dans le répertoire de connexion de l’utilisateur. À chaque démarrage de VI ou de VIM les commandes seront lues et appliquées.

La commande vimtutor

Il existe un tutoriel pour apprendre à utiliser VI. Il est accessible avec la commande vimtutor.

$ vimtutorLa gestion des utilisateurs

Généralités

Chaque utilisateur est membre d’au moins un groupe : c’est son groupe principal.

Plusieurs utilisateurs peuvent faire partie d’un même groupe.

Les utilisateurs peuvent appartenir à d’autres groupes. Ces utilisateurs sont invités dans ces groupes secondaires.

|

Chaque utilisateur possède un groupe principal et peut être invité dans un ou plusieurs groupes secondaires. Les groupes et utilisateurs se gèrent par leur identifiant numérique unique Les fichiers de configuration se trouvent dans |

UID

|

User IDentifier. Identifiant unique d’utilisateur. |

GID

|

Group IDentifier. Identifiant unique de groupe. |

|

Il est recommandé d’utiliser les commandes d’administration au lieu de modifier manuellement les fichiers. |

Gestion des groupes

Fichiers modifiés, ajout de lignes :

-

/etc/group -

/etc/gshadow

Commande groupadd

La commande groupadd permet d’ajouter un groupe au système.

groupadd [-f] [-g GID] groupeExemple :

[root]# groupadd -g 512 GroupeB| Option | Description |

|---|---|

|

|

|

Le système choisit un |

|

Crée un groupe système avec un |

Règles de nommage des groupes :

-

Pas d’accents, ni caractères spéciaux ;

-

Différents du nom d’un utilisateur ou fichier système existant.

|

Sous Debian, l’administrateur devrait privilégier, sauf dans des scripts ayant la vocation d’être portables vers toutes les distributions Linux, les commandes addgroup/delgroup comme précisé dans le man : |

Commande groupmod

La commande groupmod permet de modifier un groupe existant sur le système.

groupmod [-g GID] [-n nom] groupeExemple :

[root]# groupmod -g 516 GroupeP

[root]# groupmod -n GroupeC GroupeB| Option | Description |

|---|---|

|

Nouveau |

|

Nouveau nom. |

Il est possible de modifier le nom d’un groupe, son GID ou les deux simultanément.

Après modification, les fichiers appartenant au groupe ont un GID inconnu. Il faut leur réattribuer le nouveau GID.

[root]# find / -gid 502 -exec chgrp 516 {} \;Commande groupdel

La commande groupdel permet de supprimer un groupe existant sur le système.

groupdel groupeExemple :

[root]# groupdel GroupeC|

Pour être supprimé, un groupe ne doit plus contenir d’utilisateurs. |

La suppression du dernier utilisateur d’un groupe éponyme entraînera la suppression de ce groupe par le système.

|

Chaque groupe possède un |

|

Un utilisateur faisant obligatoirement partie d’un groupe, il est nécessaire de créer les groupes avant d’ajouter les utilisateurs. Par conséquent, un groupe peut ne pas avoir de membres. |

Fichier /etc/group

Ce fichier contient les informations de groupes (séparées par :).

[root]# tail -1 /etc/group

GroupeP:x:516:stagiaire

(1) (2)(3) (4)| 1 |

Nom du groupe. |

| 2 |

Mot de passe ( |

| 3 |

GID. |

| 4 |

Membres invités (séparés par des virgules, ne contient pas les membres principaux). |

|

Chaque ligne du fichier Cette information d’appartenance est en fait déjà fournie par le fichier |

Fichier /etc/gshadow

Ce fichier contient les informations de sécurité sur les groupes (séparées par :).

[root]# grep GroupeA /etc/gshadow

GroupeA:$6$2,9,v...SBn160:alain:stagiaire

(1) (2) (3) (4)| 1 |

Nom du groupe. |

| 2 |

Mot de passe chiffré. |

| 3 |

Administrateur du groupe. |

| 4 |

Membres invités (séparés par des virgules, ne contient pas les membres principaux). |

|

Pour chaque ligne du fichier |

Un ! au niveau du mot de passe indique que celui-ci est bloqué.

Ainsi aucun utilisateur ne peut utiliser le mot de passe pour accéder au groupe (sachant que les membres du groupe n’en ont pas besoin).

Gestion des utilisateurs

Définition

Un utilisateur se définit comme suit dans le fichier /etc/passwd :

| 1 |

Login ; |

| 2 |

Mot de passe ; |

| 3 |

UID ; |

| 4 |

GID du groupe principal ; |

| 5 |

Commentaire ; |

| 6 |

Répertoire de connexion ; |

| 7 |

Interpréteur de commandes ( |

Il existe trois types d’utilisateurs :

-

root : Administrateur du système ;

-

utilisateur système : Utilisé par le système pour la gestion des droits d’accès des applications ;

-

utilisateur ordinaire : Autre compte permettant de se connecter au système.

Fichiers modifiés, ajout de lignes :

-

/etc/passwd -

/etc/shadow

Commande useradd

La commande useradd permet d’ajouter un utilisateur.

useradd [-u UID] [-g GID] [-d répertoire] [-s shell] loginExemple :

[root]# useradd -u 1000 -g 513 -d /home/GroupeC/carine carine| Option | Description |

|---|---|

|

|

|

|

|

Répertoire de connexion. |

|

Interpréteur de commandes. |

|

Ajoute un commentaire. |

|

Ajoute l’utilisateur à un groupe portant le même nom créé simultanément. |

|

Ne crée pas le répertoire de connexion. |

À la création, le compte ne possède pas de mot de passe et est verrouillé. Il faut assigner un mot de passe pour déverrouiller le compte.

Règles de nommage des comptes :

-

Pas d’accents, de majuscules ni caractères spéciaux ;

-

Différents du nom d’un groupe ou fichier système existant ;

-

Définir les options

-u,-g,-det-sà la création.

|

L’arborescence du répertoire de connexion doit être créée à l’exception du dernier répertoire.

Le dernier répertoire est créé par la commande |

Un utilisateur peut faire partie de plusieurs groupes en plus de son groupe principal.

Pour les groupes secondaires, il faut utiliser l’option -G.

Exemple :

[root]# useradd -u 500 -g GroupeA -G GroupeP,GroupeC albert|

Sous Debian, il faudra spécifier l’option |

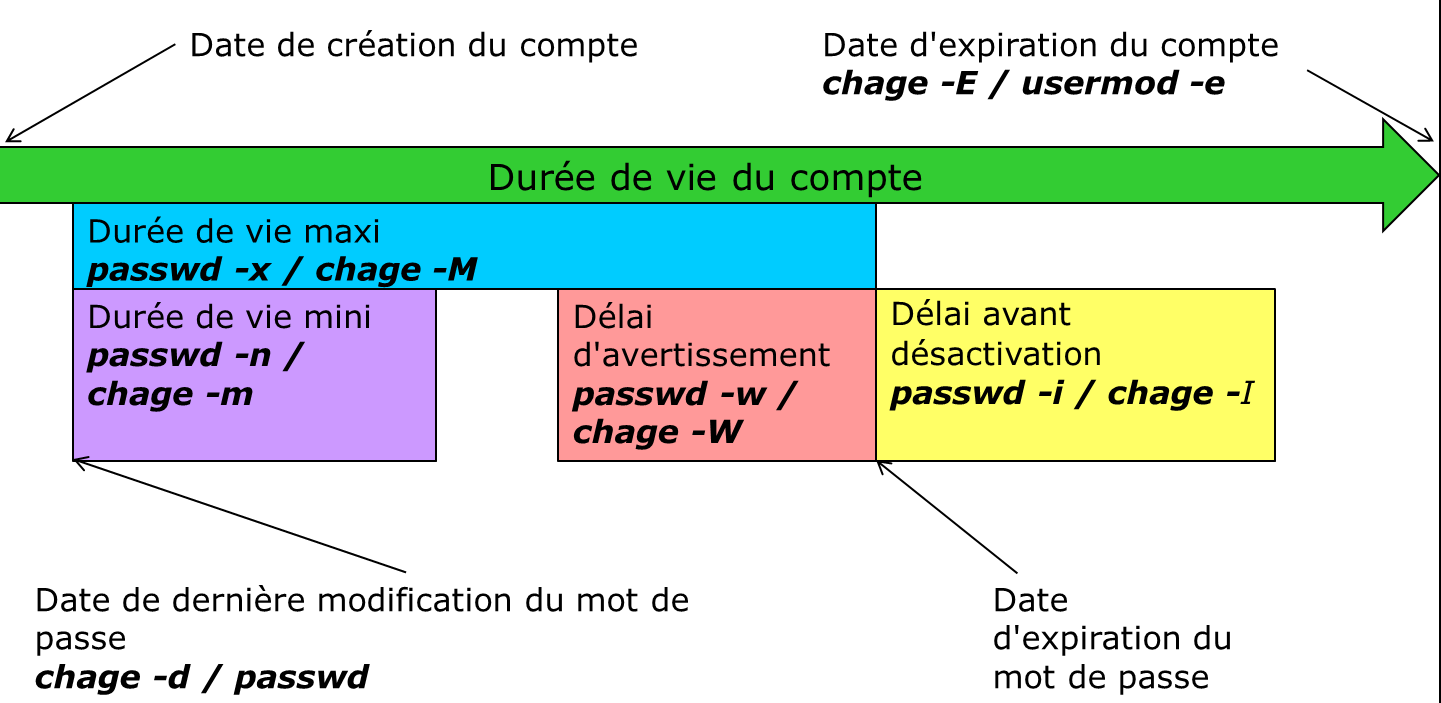

Valeur par défaut de création d’utilisateur.

Modification du fichier /etc/default/useradd.

useradd -D [-b répertoire] [-g groupe] [-s shell]Exemple :

[root]# useradd -D -g 500 -b /home -s /bin/bash| Option | Description |

|---|---|

|

Définit les valeurs par défaut de création d’utilisateur. |

|

Définit le répertoire de connexion par défaut. |

|

Définit le groupe par défaut. |

|

Définit le shell par défaut. |

|

Nombre de jours suivant l’expiration du mot de passe avant que le compte ne soit désactivé. |

|

Date à laquelle le compte sera désactivé. |

Commande usermod

La commande usermod permet de modifier un utilisateur.

usermod [-u UID] [-g GID] [-d répertoire] [-m] loginExemple :

[root]# usermod -u 544 carineOptions identiques à la commande useradd.

| Option | Description |

|---|---|

|

Associé à l’option |

|

Nouveau nom. |

|

Date d’expiration du compte. |

|

Verrouille le compte. |

|

Déverrouille le compte. |

|

Empêche la suppression de l’utilisateur d’un groupe secondaire lors de l’ajout dans un autre groupe secondaire. |

|

Précise plusieurs groupes secondaires lors de l’ajout. |

Avec la commande usermod, le verrouillage d’un compte se traduit par l’ajout de ! devant le mot de passe dans le fichier /etc/shadow.

|

Pour être modifié un utilisateur doit être déconnecté et ne pas avoir de processus en cours. |

Après modification de l’identifiant, les fichiers appartenant à l’utilisateur ont un UID inconnu. Il faut leur réattribuer le nouvel UID.

[root]# find / -uid 1000 -exec chown 544: {} \;Il est possible d’inviter un utilisateur dans un ou plusieurs groupes secondaires avec les options -a et -G.

Exemple :

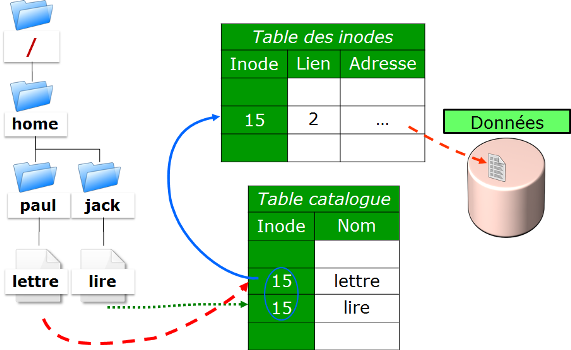

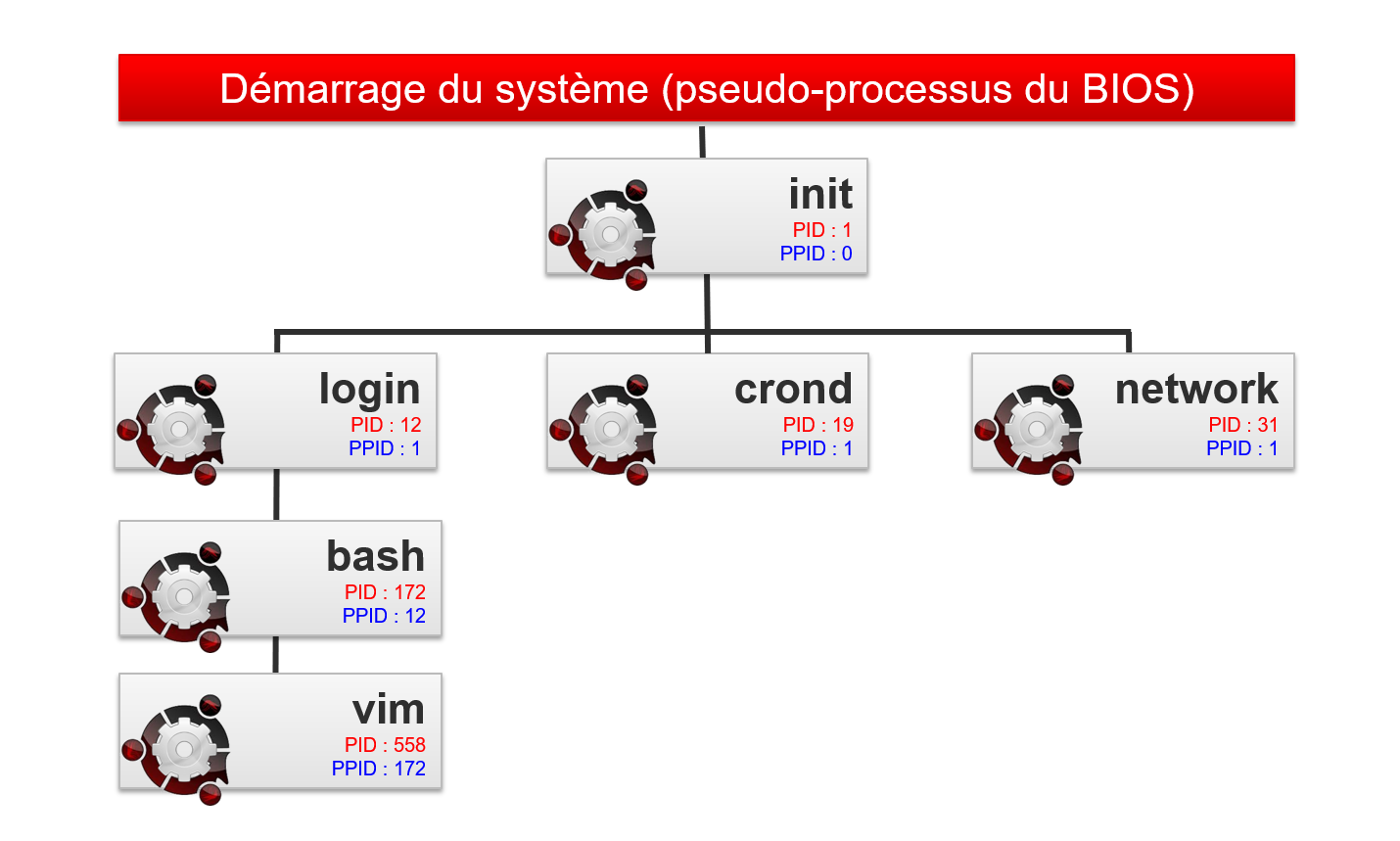

[root]# usermod -aG GroupeP,GroupeC albertLa commande usermod agit en modification et non en ajout.